Працевлаштуємо ветеранів. Як Іран вербує американських військових

Іранське хакерське угруповання розгорнуло бурхливу діяльність в соцмережах, пропонуючи солдатам перейти в приватний сектор

Журналіст журналу Wired Енді Грінберг в своїй статті пише про те, як Facebook вдалося викрити масштабну хакерську кампанію Ірану, метою якої було отримання доступу до персональних даних американських і європейських військових.

Якщо ви американський військовий, місяцями отримував привітні повідомлення в Facebook від рекрутерів, які представляють приватний сектор, які обіцяли відмінне майбутнє в компаніях-підрядниках в аерокосмічній і оборонній галузях, то у Facebook для вас погані новини.

У четвер гігант соціальних мереж повідомив, що відстежив і, принаймні, частково зупинив тривалу іранську хакерську кампанію, в рамках якої облікові записи Facebook використовувалися, щоб видавати себе за рекрутерів, які обплутували жертв в США цілком ефективними мережами соціальної інженерії, а потім відправляли їм файли з шкідливим ПЗ, який відкривав доступ до конфіденційних обліковим даних. Facebook повідомляє, що хакери також робили вигляд, що працюють у медичній сфері, журналістиці, в неурядових організаціях або авіакомпаніях, іноді місяцями спілкуючись зі своїми цілями через різні профілі в соцмережі. І, на відміну від ряду попередніх випадків такого полювання Ірану в соцмережах на сусідів, ця кампанія, по всій видимості, була спрямована перш за все на американців і — в меншій мірі — на жителів Великобританії і Європи.

У Facebook заявили, що видалили "щонайменше 200" фейкових екаунтів за підсумками внутрішнього розслідування і повідомили приблизно таку ж кількість користувачів Facebook про те, що хакери ними цікавляться. "Наше розслідування показало, що Facebook став частиною масштабної широкої шпигунської операції, яка проводилася із застосуванням фішингу, соціальної інженерії, підроблених веб-сайтів і шкідливих доменів на декількох платформах соціальних мереж, по електронній пошті і інших сайтах", — повідомив журналістам директор з питань загроз Facebook Девід Агранович.

Facebook ідентифікував хакерів, що стоять за кампанією соціальної інженерії, як угруповання Tortoiseshell, яка, за деякими даними, працює на іранський уряд. Угруповання, схоже з іншими більш відомими іранськими угрупованнями APT34 (Helix Kitten) і APT35 (Charming Kitten), з'явилася в 2019 р. Тоді компанія Symantec звернула увагу на хакерів, які атакували Саудівську Аравію. Арабські IТ-провайдери тоді зазнали кібернападеннія, метою якого було зараження клієнтів шкідливим софтом Syskit. Facebook виявив те же шкідливе ПЗ в ході останньої хакерської кампанії, але вже з великою кількістю інструментів зараження цілей в США та інших західних країнах, але не на Близькому Сході.

У компанії Mandiant, що спеціалізується на кібербезпеці, відзначили, що Tortoiseshell вважала за краще атаці соціальну інженерію, закинувши вудку в соцмережі ще в 2018 р. "Діяли вони не тільки в Facebook, — говорить віце-президент Mandiant Джон Халтквіст. — Починаючи з самих ранніх операцій, вони компенсують дійсно прості технічні методи дійсно складними схемами для соціальних мереж, що є тією сферою, в якій Іран дійсно хороший ".

У 2019 р. підрозділ фахівців з питань безпеки Cisco Talos знайшов у Tortoiseshell фальшивий сайт для ветеранів під назвою Hire Military Heroes, призначений для того, щоб обманом змусити її жертв встановити на свій комп'ютер додаток з шкідливим ПЗ. Крейг Вільямс, глава групи фахівців Talos, повідомив, що і фейковий сайт, і масштабна кампанія в Facebook, є ілюстрацією того, як військовослужбовці, які намагаються знайти роботу в приватному секторі, стали відмінною мішенню для шпигунів. "Проблема в тому, що ветерани, які йдуть в світ комерції, — це серйозна індустрія, — каже Вільямс. — Погані хлопці можуть знайти людей, які можуть помилитися і яких можуть залучити такого плану пропозиції".

Facebook попередив про те, що угруповання навіть зробило фейковий сайт Міністерства праці США. І компанія також надала список фейкових доменів угруповання, які видавали себе за сайти новинних ЗМІ, версії YouTube і LiveLeak, а також безліч різних URL-адрес, пов'язаних з сім'єю Трампа і його організацією.

Facebook пов'язує отриманий код шкідливого софту угруповання з конкретним IT-підрядником з Тегерана Махакам Райаном Афразом, який свого часу постачав таким ПЗ Корпус вартових ісламської революції (КВІР). Це перший доказ того, що Tortoiseshell пов'язана урядом. Ще в 2019 р. Symantec зазначила, що угруповання також використовувало деякі інструменти, також застосовувалися іранської APT34, які багато років використовували такі пастки в соцмережах — Facebook і LinkedIn. За словами Халтквіста, він бачить схожість і з іранським угрупованням APT35, яке, як вважають, працює на КВІР. APT35 використовувала американського перебіжчика Моніку Вітт для отримання інформації про її колишніх колег, щодо яких можна було б застосувати соціальну інженерію і фішингові кампанії.

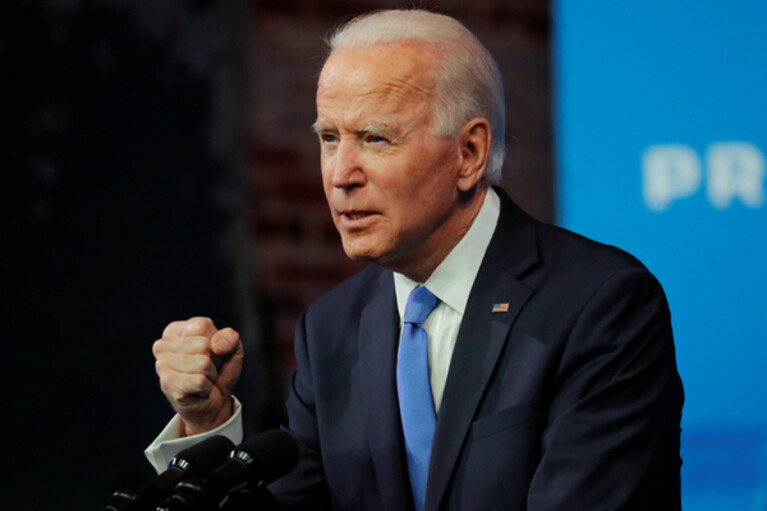

Загроза від хакерських операцій Ірану може здаватися не настільки значною в результаті відмови адміністрації Байдена від конфронтаційного курсу адміністрації Трампа. Вбивство іранського військового лідера Касема Сулеймані в 2020 р., зокрема, призвело до різкого зростання іранських атак, які, як багато хто вважав, повинні були стати приводом для відповідних кібератак, які так і не були проведені. Навпаки, президент Байден дав зрозуміти, що сподівається повернутися до угоди часів Обами, що заморозила на час ядерні амбіції Ірану та ослабила напруженість у відносинах з цією країною. Це зближення затьмарили повідомлення про те, що агенти іранської розвідки планували викрасти ірансько-американського журналіста.